Nuestros consultores del “RED TEAM” cuentan con una amplia experiencia en pruebas de penetraciĂłn y Hacking Ético.

La Prueba de PenetraciĂłn es una técnica utilizada local o remota para explotar activamente las vulnerabilidades y evaluar la efectividad de los controles de seguridad de los recursos informáticos, tal como lo haría un Hacker con propĂłsitos adversos para la organizaciĂłn,

pero sin dañar la informaciĂłn. En conjunto con el cliente diseñamos y ejecutamos escenarios reales que permitirán identificar áreas de oportunidad para disminuir el impacto y la probabilidad de ciberataques.

Estas pruebas se ejecutan utilizando metodologías internacionales como:

- OSSTMM (Open Source Security Testing Methodology Manual)

- OWASP (Open Web Application Security Project)

- ISSAF (Information Systems Security Assessment Framework)

- NIST 800-115 (Technical Guide to Information Security Testing and Assessment)

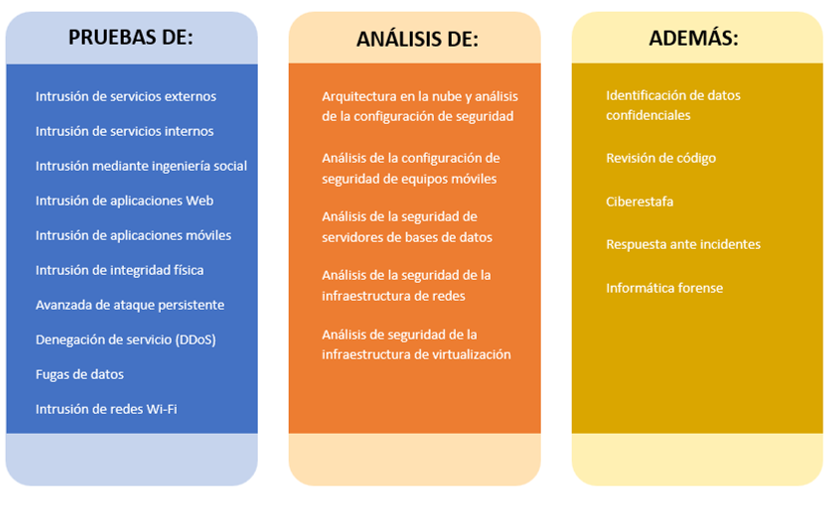

Nuestros expertos aplicarán pruebas y realizarán un análisis exhaustivo de su infraestructura interna, externa y/o aplicaciones, obtener resultados que ninguna herramienta ofrece y disminuir la presencia de falsos positivos, para luego presentarle un informe completo y detallado de su situación actual, junto con las recomendaciones y buenas prácticas para incrementar su nivel de seguridad.

A diferencia de la mayoría de los servicios de Consultoría en Seguridad, Hacking Ético y Pentest contamos con expertos en ciberseguridad para proteger sus activos informáticos de mediante servicios de Consultoría, Ingeniería, EducaciĂłn y ConcientizaciĂłn de sus usuarios, mejorando el desempeño de las empresas, logrando sistemas más seguros y negocios más eficientes.

Pruebas de penetraciĂłn

Para conocer el estado de la seguridad de una organizaciĂłn (especialmente si nunca se realizĂł una auditoría de estas características).

Para establecer un punto de partida para comenzar a gestionar la seguridad de la organizaciĂłn. Para constituir un ciclo de revisiĂłn y mejora para la seguridad.

¿Porque realizar pruebas de penetraciĂłn ?

- Conocer su madurez en Seguridad Informática: Organizaciones que requieren conocer de forma amplia y profunda la efectividad de sus controles y el estado actual de su seguridad en Tecnologías de InformaciĂłn.

- Cumplimiento Regulatorio: Instituciones que necesitan cumplir con regulaciones como LFPDPPP (Ley Federal de ProtecciĂłn de Datos Personales en PosesiĂłn de Particulares), ISO/IEC 27001, PCI-DSS, etc., y requieren realizar pruebas de penetraciĂłn de forma periĂłdica.

- Mejores Prácticas: Más allá del cumplimiento regulatorio, muchos marcos de trabajo globalmente aceptados como ISO, COBIT®, etc. recomiendan la ejecución de pruebas de penetración como parte de una gestión de seguridad proactiva.

- DefiniciĂłn de un Portafolio de Servicios.

- Obligaciones Contractuales: Muchas organizaciones requieren hacer pruebas de penetraciĂłn como parte de obligaciones contractuales con socios o clientes.

A quien va dirigido ?

Está dirigido a Pequeñas Empresas, Pymes y Grandes Corporativos que gestionen su sistema de informaciĂłn a través de Internet o Dispositivos ElectrĂłnicos.

Las etapas asociadas a este servicio son:

Beneficios

- Se determina la factibilidad real de un ataque y su impacto en el negocio.

- Provee la informaciĂłn necesaria para enfocar la implementaciĂłn de controles de seguridad y mitigar los riesgos descubiertos.

- Eleva la conciencia de la alta gerencia acerca de la Seguridad de la InformaciĂłn.

Entregables

En este servicio se generan 3 entregables o reportes que ayudan y gurían al cliente en el proceso de remediaciĂłn de vulnerabilidades:

- El primero de ellos, el informe ejecutivo, describe el nivel de riesgo de la compañía sin entrar en detalles técnicos, evidenciando las problemáticas por medio de conceptos claros y gráficas.

- El segundo reporte, el informe técnico, apunta al área técnica de la empresa, ayudando al personal de TI a solucionar los problemas detectados. En este reporte se muestran todas las evidencias de los tests ejecutados de manera tal que todas las tareas sean repetibles y transparentes para el cliente.

- Por último, el informe de estrategias, es un reporte que se elabora en base a los hallazgos, y que explica al cliente que procesos y mecanismos puede emplear para no solo bajar el nivel de riesgo actual, sino de qué forma evitar que las problemáticas detectadas vuelvan a aparecer a futuro.

Estos programas de capacitación le ayudarán a proteger sus recursos informáticos de las amenazas avanzadas, salvaguardar la nube, la movilidad y optimizar sus prácticas de seguridad.